Razotkriveno: Izraelom podržana mreža umjetne inteligencije naoružala je X kako bi izazvala haos u Iranu tokom 12-dnevnog rata

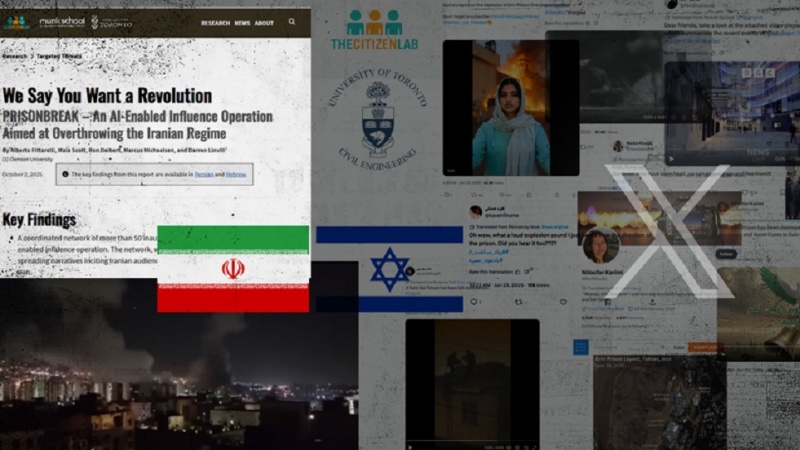

Nova istraga otkrila je koordiniranu mrežu lažnih X računa, koju podržava Izrael, koristeći taktike vođene umjetnom inteligencijom za širenje dezinformacija i - bezuspješno - izazivanje nemira i indoktrinaciju iranske javnosti protiv njihove vlade.

Nalazi dolaze iz Citizen Laba Univerziteta u Torontu, renomirane digitalne istraživačke grupe specijalizirane za otkrivanje špijunskog softvera, nadzora i obmana koje sponzorira država.Prema Citizen Labu, mreža - nazvana "prisonbreak" - osnovana je 2023. godine, ali je dobila značajan zamah nakon ničim izazvane i ilegalne izraelske vojne agresije na Iran u junu, nastavljajući svoje aktivnosti do danas.Istraživanje pokazuje da kampanja nije bila honorarni napor. Umjesto toga, direktno ju je koordinirala izraelska režimska agencija putem jednog od svojih blisko nadziranih podizvođača.Darren Linvill, kodirektor Centra za forenziku medija Centra za inovacije porodice Watt na Univerzitetu Clemson, prvi je otkrio početne tragove ovog širenja dezinformacija.Linvill i njegov tim identificirali su 37 X računa koji pokazuju sinhronizovano ponašanje - objavljivanje u identično vrijeme, korištenje istog neobičnog klijenta "Twitter Web App" i oslanjanje na ukradene fotografije profila bez ikakvih ličnih podataka. Mnogi računi dijelili su identične hashtagove i sadržaj, što ukazuje na centralizovanu komandu.Svi ovi računi kreirani su 2023. godine i, prema Linvillu, ostali su uglavnom neaktivni do januara 2025. godine, što sugeriše da su bili "spavači" koji čekaju aktivaciju.Njihovo koordinirano objavljivanje tokom dvanaestodnevnog rata Izraela protiv Irana - i očigledno unaprijed pripremljen materijal generisan od strane vještačke inteligencije - sugeriše predznanje o izraelskim vojnim napadima na Islamsku Republiku, prema istraživanju.

Bombardovanje zatvora Evin i deepfake obmana

Izvještaj Citizen Laba otkriva da je "prisonbreak" prvi put otkriven kroz interakcije oko videa generiranog umjetnom inteligencijom koji je lažno prikazivao bombardiranje teheranskog zatvora Evin s visokim stupnjem sigurnosti, što su istraživači nazvali "vrlo sofisticiranim pokušajem obmane".Dana 23. juna, izraelske snage izvele su razornu seriju napada na zatvor Evin između 11:17 i 12:18 sati, označavajući najsmrtonosniji dan ničim izazvanog rata Izraela protiv Irana.Rakete su pogodile više područja - uključujući biblioteku, kliniku, tužilaštvo, sale za sastanke i ćelijske blokove - uzrokujući masovna razaranja tokom radnog vremena za posjete.Jedna od raketa pogodila je ulaz u zatvor, gdje zatvorenici često čekaju da budu prebačeni u bolnicu ili sud.U napadu je poginulo preko 100 ljudi, uključujući članove porodica zatvorenika, socijalne radnike, advokate, doktore, medicinske sestre, petogodišnje dijete, nekoliko regruta, administrativno osoblje i stanovnike tog područja.Citizen Lab je utvrdio da se prva objava o eksploziji povezana s "prisonbreakom" pojavila u 11:52 sati po teheranskom vremenu, samo nekoliko minuta nakon početka bombardiranja.Potvrđeni "prisonbreak" račun – @kavehhhame – bio je prvi koji je objavio o tome.Drugi račun, @KarNiloufar – najstariji na mreži – podijelio je lažni video napada na ulaz u zatvor u 12:05 sati, dok su napadi još uvijek bili u toku. Izmišljeni snimak je široko kružio, a čak su ga i neki međunarodni mediji podijelili.„Tačno vrijeme objavljivanja videa, dok se bombardiranje zatvora Evin navodno još uvijek dešavalo, ukazuje na zaključak da je to bio dio unaprijed smišljene i dobro sinhronizirane operacije utjecaja“, kaže Citizen Lab.U minutama nakon objavljivanja videa, drugi "prisonbreak" računi su dodali svoje doprinose, tvrdeći da su čuli zvuk eksplozija koje su pogodile Evin.Nakon što su bombardiranja navodno završila u 12:36 sati. Po teheranskom vremenu, mreža je počela eksplicitno pozivati stanovništvo glavnog grada da dođe u Evin i oslobodi zatvorenike.X računi su također objavljivali umirujuće izjave poput "napad će sada završiti" i "područje je sigurno".U roku od gotovo sat vremena od objavljivanja videa generiranog umjetnom inteligencijom, koji navodno prikazuje bombardiranje glavnog ulaza u zatvor Evin, originalni djelitelj videa, @KarNiloufar, podijelio je još jednu objavu, koja je također uključivala video.Dok objave računa "prisonbreak" mreže koje pozivaju ljude da dođu u zatvor nisu postigle gotovo nikakvu organsku interakciju i vrlo mali broj pregleda, objava @KarNiloufar prikupila je 46.000 pregleda i preko 3.500 lajkova. Mreža "prisonbreak" je nekoliko puta ponovo podijelila objavu.„Ovaj drugi video o zatvoru Evin, koji pokazuje obilježja profesionalne montaže i objavljen je u roku od sat vremena nakon završetka bombardiranja, dodatno snažno sugerira da su operateri mreže "prisonbreak" imali prethodno znanje o izraelskoj vojnoj akciji i da su bili spremni da se s njom koordiniraju“, rekao je Citizen Lab.

Inženjerski haos: pozivi na promjenu režima

Deepfake o zatvoru Evin bio je samo jedan dio šire antiiranske naracije "prisonbreaka". Analiza Citizen Laba pokazuje da je krajnji cilj mreže bio podsticanje takozvane "promjene režima" izmišljanjem slika nemira, nestabilnosti i javnog gnjeva unutar Irana tokom rata."Nakon daljnje analize vremenske linije objavljivanja i sadržaja objava mreže 'prisonbreak', procjenjujemo da je njihova primarna naracija bila naracija promjene režima u Iranu", saopštila je istraživačka laboratorija.Od prvog dana izraelskog napada 13. juna, mreža je počela širiti video snimke za koje se tvrdi da prikazuju eksplozije iranskih vojnih vozila i proteste koji izbijaju širom zemlje.Najmanje devet takvih objava pojavilo se tog dana - mnoge vjerovatno kompozitne snimke generirane umjetnom inteligencijom - dizajnirane da stvore iluziju haosa, saopštila je Citizen Lab.Dva dana kasnije, dok su izraelska bombardovanja nastavljena, "prisonbreak" računi su počeli kružiti poruke u kojima se tvrdi o ekonomskom kolapsu, pozivajući građane da odu do bankomata kako bi podigli novac, tvrdeći da Islamska Republika "krade naš novac kako bi pobjegla sa svojim zvaničnicima", pozivajući sljedbenike da se dignu."Najmanje dvije od uočenih objava, koje prikazuju duge redove ljudi koji čekaju u banci i počinju nerede, pokazuju elemente generisanja umjetnom inteligencijom", navodi se u izvještaju.U objavama podijeljenim u istrazi, jedno od tijela se zamućuje i postaje deformisano, što sugeriše da je snimak generisan umjetnom inteligencijom, dodaje se.Između 20. i 22. juna, mreža je pokušala da pokrene sinhronizovane protestne akcije putem hashtaga "8 o'clock cry", pozivajući Irance da skandiraju antivladine slogane sa svojih balkona svake večeri u 20 sati.Citizen Lab je dokumentovao najmanje devet videa i 23 objave koje promovišu kampanju između 20. i 22. juna, iako većina videa nije imala vidljive učesnike i činilo se da su manipulisani.„[...] možemo zaključiti da su barem neki od videa manipulirani. Budući da ih nismo mogli identificirati kao objavljene bilo gdje drugdje, zaključujemo da su videozapise vjerojatno kreirali operateri računa“, navodi se u izvještaju.Uprkos opsežnim resursima uloženim u izraelske napore digitalnog ometanja, operacija "prisonbreak" nije uspjela postići uspjeh unutar Irana. Pokušaji izazivanja nereda, izazivanja ustanka u zatvorima ili izazivanja javne panike nisu uspjeli.Međutim, nije prestala širiti sadržaj koji promovira ustanak protiv establišmenta.Čak i nakon 24. juna, kada je Izrael bio prisiljen na primirje nakon razornih iranskih odmazdi, mreža je nastavila promovirati antivladin sadržaj - ovaj put dovodeći u pitanje primirje i šireći glasine da zaposlenici nisu plaćeni.

Proizvedena legitimnost

Pored izmišljotina generiranih umjetnom inteligencijom, operacija "prisonbreak" se također bavila medijskim lažnim predstavljanjem, predstavljajući se kao nacionalni i međunarodni mediji kako bi dala kredibilitet svojoj propagandi.Prema Citizen Labu, jedan od najupečatljivijih primjera uključivao je BBC Persian, koji je lažno predstavljen putem snimka ekrana lažnog članka i dva izmišljena videa.Objava, koju je podijelio račun @KarNiloufar, tvrdila je da je BBC Persian izbrisao članak u roku od pet minuta od objavljivanja. Lažni naslov glasio je: „Zvaničnici bježe iz zemlje; Visokorangirani zvaničnici napuštaju Iran jedan za drugim.“Međutim, Citizen Lab je direktno potvrdio BBC Persian da emiter nikada nije objavio takav članak. Nekoliko dana kasnije, mreža je distribuirala još dva videa prikrivena kao izvještaji BBC Persian.Prvi je navodno sažeo 12-dnevni izraelski rat protiv Irana, koji su podržavale SAD, naglašavajući navodni „gust saobraćaj, nestašicu plina“ i sugerirajući da su iranski zvaničnici napustili vladu.Drugi je nosio izmišljeni naslov „Specijalni dnevni sažetak napada na represivne snage režima“ i uključivao je raniji deepfake mreže o zatvoru Evin, zajedno sa snimcima drugih navodnih eksplozija širom Irana.BBC Persian je još jednom potvrdio Citizen Labu da nije ni producirao ni emitirao ovaj sadržaj.Citizen Lab je također identificirao daljnje primjere medijskog lažnog predstavljanja, ovaj put usmjerenog na Afkar News. Računi su dijelili snimke ekrana naslova s linkovima koji tvrde da vode do članaka Afkar Newsa.„U oba slučaja, linkovi ne vode do članka vijesti, niti smo uspjeli pronaći arhivirane verzije“, navodi se u izvještaju, ukazujući na namjernu obmanu.

Reciklirani snimci

Citizen Lab je otkrio da je operacija često reciklirala ili manipulirala postojećim videozapisima kako bi obmanula gledatelje o "protestima" ili "nemirima" u Iranu.U tri slučaja, mrežni profili tvrdili su da su sami snimili scene, ali je laboratorij potvrdio da su snimci preuzeti iz nepovezanih izvora nekoliko dana ranije.Neki isječci su izrezani i ponovo montirani kako bi se prikrilo njihovo porijeklo. Istraživači su primijetili da su mnogi videozapisi također bili ponavljani i prekriveni sinkroniziranim ili neusklađenim zvukom."Nedostatak kontinuiteta sugerira da je zvuk dodan preko videa, što ukazuje na njegovu manipulaciju", navodi se u izvještaju.Vještačko pojačavanjeDok je sadržaj "prisonbreaka" postigao nisku istinsku interakciju, operateri su pokušali vještački povećati svoju vidljivost.Da bi povećali doseg, ciljali su antiiranske online zajednice i objavljivali unutar grupa "Follow Back" na perzijskom jeziku, koje obećavaju uzajamno praćenje kako bi brzo proširile korisničke baze, prema izvještaju.„Korištenjem X zajednica za širenje svog sadržaja, "prisonbreak" je vještački povećao gledanost nekoliko objava, povećavajući svoje šanse da utiču na svoju ciljnu publiku putem ponovnog dijeljenja od strane članova zajednice“, navodi se.Osim što su infiltrirali takve zajednice, nalozi su također stalno ponovo dijelili međusobne objave, posebno one za koje se sumnjalo da su generirane umjetnom inteligencijom.Citizen Lab je ovo opisao kao oblik samopojačavanja - način simuliranja popularnosti i legitimnosti.„Ova tehnika se može primijetiti na gotovo svim nalozima mreže, u pokušaju da prošire svoj sadržaj na što više korisnika i povećaju efikasnost svoje tajne kampanje utjecaja“, navodi se.U daljnjem pokušaju privlačenja pažnje šire javnosti, "prisonbreak" nalozi su često označavali medije na perzijskom jeziku koje finansira Zapad, a neprijateljski su nastrojeni prema Iranu - poput BBC Persian, VOA Farsi i Iran International - platforme koje dugo ponavljaju narative o izraelskom psihološkom ratovanju.„S obzirom na uspjeh deepfake-a o zatvoru Evin u obmanjivanju mainstream medija, označavanje vijesti na drugim videozapisima koje je navodno producirala mreža pokazuje uporan pokušaj obmanjivanja medija neautentičnim sadržajem o dvanaestodnevnom ratu u skladu s narativima mreže“, izjavio je Citizen Lab.

Izmišljene ličnosti

Analiza Citizen Laba završava se „visokom sigurnošću“ da je mreža prisonbreak i „koordinirana“ i „neautentična“.„Ne predstavlja postojeće pojedince i gotovo sigurno ju je orkestrirao profesionalni tim, slijedeći određeni priručnik“, napisali su istraživači.Jedan značajan trag bila je upotreba nestandardne domene e-pošte od strane mreže—@b********.***—za registraciju oko polovine svojih X računa.„Primjećujemo da se ne čini da je to jedna od najčešće korištenih webmail usluga – tj. Gmail, Outlook, Hotmail ili Office – i broj znakova se ne podudara s drugim popularnim uslugama koje počinju sa „b“, kao što je, na primjer, btinternet.com“, navodi se u izvještaju.Citizen Lab je zaključio da nejasna ili vlasnička priroda domene snažno ukazuje na blisku koordinaciju među operaterima.Iako su svi računi kreirani 2023. godine, 99,5 posto njihove aktivnosti dogodilo se tek nakon januara 2025. godine, što dodatno potvrđuje njihovu koordinaciju i neautentičnost, navodi istraživačka laboratorija.Izvještaj je također otkrio da su rasporedi objavljivanja na mreži odražavali strukturirani radni dan, što sugerira prisustvo profesionalnog tima za dezinformacije, a ne slučajnih korisnika.Osim toga, "prisonbreak" se uveliko oslanjao na X-ovu desktop aplikaciju - alat koji preferiraju profesionalni operateri - umjesto na mobilne aplikacije koje obično koriste obični korisnici.Fotografije profila na mreži također su bile sumnjivo bezlične, poticale iz baza podataka slika ili preuzete s platformi poput Pinteresta, još jednog obilježja izmišljenih persona.

Traženje izvora

Iako se Citizen Lab suzdržava od definitivnog pripisivanja, njihovi dokazi u velikoj mjeri ukazuju na izraelsku umiješanost.Istraživači zaključuju da je najvjerovatniji scenarij onaj o umiješanosti izraelskog režima, bilo agencije koja radi samostalno ili uz učešće vanjskog izvođača radova.Razmatrane su dvije alternativne mogućnosti: umiješanost američke vlade ili treće strane, iako su one smatrane manje vjerovatnim. „Ocjenjujemo da ove dvije hipoteze imaju srednje visoku i nisku vjerovatnoću“, zaključili su.Mreža "prisonbreak" nije izolovan slučaj. U povezanom otkriću, izraelski dnevnik Haaretz otkrio je da je Izrael nedavno vodio još jednu tajnu kampanju, ovaj put koristeći lažne račune i sadržaj generiran umjetnom inteligencijom kako bi promovirao Rezu Pahlavija, sina svrgnutog iranskog šaha.Operacija je imala za cilj oživljavanje monarhističkih osjećaja i poticanje obnove monarhije - daljnji dokaz kontinuiranog miješanja Izraela u unutrašnje poslove Irana pod krinkom aktivizma na društvenim mrežama.Nadalje, tokom godina, i nezavisne medijske istrage i revizije platformi društvenih medija otkrile su dugi trag tajnih izraelskih digitalnih operacija - od kojih svaka odražava obrazac manipulacije, dezinformacija i psihološkog ratovanja blisko povezanog s režimom.Dva najistaknutija primjera su Tim Jorge i Archimedes Group - izraelske firme za utjecaj po narudžbi koje su koristile digitalne alate kako bi utjecale na političke ishode širom svijeta.Oba entiteta su se hvalila vezama s izraelskom obavještajnom zajednicom, koristeći naprednu tehnologiju za izgradnju složenih propagandnih ekosistema i nudeći svoje usluge klijentima širom svijeta koji plaćaju.Tim Jorge je kodni naziv za sumnjivu mrežu izraelskih izvođača radova specijaliziranih za cyber sabotažu, hakiranje i kampanje dezinformacija na društvenim mrežama kako bi manipulirali ishodima izbora.Operacije grupe su otkrivene u februaru 2023. godine nakon tajne istrage koju su vodili izraelski i francuski novinari.Prema jednom izvještaju, organizacija je bila aktivna najmanje od 2015. godine i preuzela je odgovornost za manipulaciju 33 predsjednička izbora širom svijeta - od kojih se hvalila da je 27 bilo uspješno.Većina ovih operacija bila je usmjerena na afričke nacije, iako se doseg grupe protezao daleko izvan kontinenta, što naglašava globalne razmjere mreža uplitanja povezanih s Izraelom.Drugi slučaj je Archimedes Group, privatna obavještajna i utjecajna firma sa sjedištem u Tel Avivu koja posluje od 2017. godine, vodeći kampanje političke manipulacije putem platformi društvenih medija.Facebook je 2019. godine trajno zabranio kompaniju zbog bavljenja "koordiniranim neautentičnim ponašanjem" nakon što je otkrio njenu mrežu lažnih korisnika koji djeluju širom podsaharske Afrike, Latinske Amerike i jugoistočne Azije.Facebookova istraga otkrila je da je Archimedes potrošio približno 1,1 milion dolara na obmanjujuće oglase - novac usmjeren u lažne operacije političkog utjecaja osmišljene da iskrivljuju percepciju javnosti i demokratski diskurs.

Društveni mediji su oružje

Izraelsko oslanjanje na digitalnu manipulaciju više nije ni prikriveno. Benjamin Netanyahu je nedavno priznao da njegov režim društvene medije smatra oružjem - strateškim alatom za popravak urušavajućeg imidža Izraela u inostranstvu usred rastućeg ogorčenja zbog genocida u Gazi.Kako bi se suprotstavio poplavi autentičnih snimaka i svjedočanstava koja otkrivaju izraelske zločine, posebno u Gazi, Netanyahu je pozvao na mobilizaciju simpatizerskih online ličnosti.„Moramo uzvratiti udarac. Kako da uzvratimo? Naši influenceri. Mislim da biste također trebali razgovarati s njima ako imate priliku, s tom zajednicom, oni su vrlo važni“, rekao je tokom sastanka u New Yorku s američkim influencerima povezanim sa cionističkim ciljevima.Cilj sastanka bio je iskoristiti moć proizraelskih društvenih medija kako bi se suprotstavilo rastućoj međunarodnoj osudi.

Kupovina utjecaja

Ubrzo su se pojavili dokazi o orkestriranim izraelskim kampanjama influencera. Otkriveno je da je Bridges Partners, firma koju je angažovalo izraelsko Ministarstvo vanjskih poslova, poslala niz faktura Havas Media Group Germany, međunarodnoj reklamnoj agenciji koja radi u ime Izraela.Fakture, koje pokrivaju period kampanje od juna do novembra, navele su uplate u ukupnom iznosu od 900.000 dolara za finansiranje "Kampanje influencera" u kojoj je učestvovalo 14 do 18 online ličnosti.Plan sadržaja predviđao je 75 do 90 objava na glavnim platformama kao što su TikTok i Instagram - efektivno plaćanje između 6.143 i 7.372 dolara po objavi za promociju pro-izraelskih narativa pod krinkom nezavisnog komentara.Tokom istog sastanka u New Yorku s američkim influencerima, Netanyahu je također otvoreno slavio napore američke vlade da prisili prodaju TikToka konzorciju pod kontrolom Amerike, opisujući to kao "najvažniju kupovinu koja se trenutno dešava,... broj jedan".Predloženi konzorcij - koji čine Oracle, Michael Dell i Rupert Murdoch - uključuje dugogodišnje saveznike Izraela.Vođa izraelskog režima također je naglasio potrebu za angažovanjem Elona Muska, vlasnika X (ranije Twitter), moguće u pokušaju proširenja izraelskog utjecaja na online diskurs i smanjenja ograničenog prostora koji je još uvijek dostupan pro-palestinskim glasovima na platformi.Aktivisti upozoravaju da izraelski informacioni rat doseže daleko izvan okupiranih teritorija, koristeći digitalne platforme kao oružje za pranje vlastitog imidža, manipulisanje globalnom percepcijom i destabilizaciju suverenih nacija koje se opiru njegovoj fašističkoj doseljeničko-kolonijalnoj agendi.